Ze doordringen het internet als een gigantisch spinnenweb. Botnets verbinden computers in grote netwerken - zonder dat de meesten van ons er iets van weten. Criminelen manipuleren computers, verbinden ze met elkaar en gebruiken ze voor hun eigen doeleinden. Het resultaat is een netwerk van geïnfecteerde PC's, op afstand bestuurd door "botmasters". Botnets behoren tot de grootste illegale inkomstenbronnen voor cybercriminelen. Volgens schattingen zijn wereldwijd honderden miljoenen computers getroffen. Eén van de grootste ontdekte netwerken bestond uit meer dan 30 miljoen computers. De kans is groot dat ook uw eigen pc ooit deel heeft uitgemaakt van een botnet.

Hoe werkt een botnet?

De bestuurders van een botnet smokkelen malware met de naam bot (kort voor "robot") de computers van anderen binnen. Deze bots werken op de achtergrond zonder dat de eigenaar van de pc dit merkt. De computer wordt vervolgens gebruikt door de botmaster. De eigenaar van de pc zou hiermee nooit vrijwillig instemmen. Omdat de computers op afstand worden bestuurd en dus "onvrijwillig" handelen, worden de pc's in een botnet ook wel “zombie PCs” genoemd.

De bots werken via het internet. Dit betekent dat ze alleen werken als de computer is ingeschakeld en verbonden is met het internet. Hoe meer bots er in een netwerk zitten, hoe groter het aantal actieve computers op een bepaald moment. Het Duitse Bundesamt für Sicherheit in der Informationstechnik (BSI) registreerde in het eerste kwartaal van 2015 tot 60.000 nieuwe infecties per dag.* Een botnet is puur technisch gezien een gedistribueerd computernetwerk - een verzameling computers die onafhankelijk van elkaar werken. Ze communiceren wel af en toe met elkaar, maar voeren hun taken onafhankelijk van elkaar uit.

Hoe detecteer ik een botnet?

Als zoveel computers deel uitmaken van een botnet, hoe kan ik dan zien of mijn pc deel uitmaakt van een botnet?

- In sommige gevallen kan het feit dat de internetverbinding langzamer is geworden of steeds instabieler wordt, op de aanwezigheid van een botnetcliënt duiden. Als de gebruiker zijn datagebruik niet significant heeft gewijzigd, moet dit als een waarschuwingssignaal worden behandeld. Andere malware kan echter ook verantwoordelijk zijn voor een langzame verbinding.

- Een duidelijke aanwijzing is of de virusscanner alarm slaat.

- Een blik op de Task Manager kan ook een aantal aanwijzingen geven: Kunt u daar nieuwe, merkwaardige of onbekende processen zien die nog nooit eerder aanwezig zijn geweest? Hetzelfde geldt voor autostart applicaties.

- Aangezien botnets voor leken moeilijk op te sporen zijn, moet de nadruk worden gelegd op preventie in plaats van instinct.

![[Translate to Dutch:] More than 60.000 new infections per day](/fileadmin/web/general/images/content/GDATA_Infographic_Botnets_Neuinfektionen_EN_Correct.jpg)

Waar worden botnets voor gebruikt?

Botnets worden voor allerlei verschillende dingen gebruikt - en ze zijn niet allemaal illegaal. De Universiteit van Berkeley in Amerika heeft een gedragscode voor goedaardige botnetcliënten. De vrijwillige aansluiting van zoveel mogelijk privécomputers is bedoeld om de IT-kosten voor verschillende onderzoeksprojecten te verlagen. Onderzoekers gebruiken zo'n botnet bijvoorbeeld om te zoeken naar intelligent leven in de ruimte.

De overgrote meerderheid van de botnets wordt echter tegen de wil van de pc-eigenaars gecreëerd en wordt over het algemeen voor criminele doeleinden gebruikt. Zombie-pc's worden onder andere gebruikt voor het verspreiden van spam. Ook worden phishing-e-mails door pc's de digitale wereld ingestuurd zonder dat ze de eigenaars dat beseffen. Andere botnets dienen als opslagruimte voor criminele organisaties of helpen de daders gevoelige gebruikersgegevens te verkrijgen. Deze gegevens worden gebruikt door de daders zelf of de informatie wordt verkocht op de Darknet. Bovendien stelt een botnet de daders in staat om via de zombie-pc een verbinding met een computer van een derde tot stand te brengen en zo het oorspronkelijke adres ervan te verbergen. Een ander type van gebruik voor een zombie-pc is als een tussenhost die andere computers infecteert en zo een kettingreactie teweegbrengt. Botnets worden ook ingezet voor DDoS-aanvallen, waarbij duizenden zombie-pc's tegelijkertijd dezelfde website bezoeken om deze plat te leggen.

Hoe wordt een botnet gemaakt?

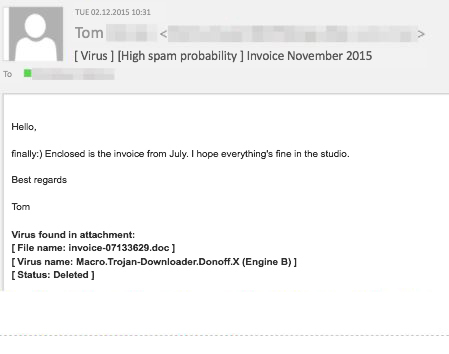

De meerderheid begint met een geïnfecteerde website. Gebruikers zonder actieve webbeveiliging die op zo'n site terechtkomen, raken zonder dat ze daar iets van merken geïnfecteerd met malware. Een aanval kan echter ook plaatsvinden via een e-mail waarin bijvoorbeeld het installatieprogramma van de bot in een bijlage wordt verborgen of er een link is naar een gemanipuleerde website. Soms installeren gebruikers ook onopzettelijk Trojaanse paarden die verstopt zitten in onschadelijke programma's, die als het ware de deur openen naar de installatie van de bot.

Op deze manier worden pc's veranderd in op afstand bestuurbare bots, waarbij een cybercrimineel de touwtjes in handen heeft. Deze touwtjes zijn zo met elkaar verbonden dat we een botnet eigenlijk zouden moeten zien als een zeer vertakt spinnenweb. Zo worden gewone pc's onderdeel van een botnet. Volgens de TU Delft maken in Nederland tussen de 5 en 10% van alle pc's deel uit van een botnet. In België zou het volgens CERT.be gaan om meer dan 750.000 zombie-pc's.

Hoe kan ik mijzelf beschermen tegen botnets?

- Een goede manier om uzelf te beschermen tegen malware en de installatie van bots is een betrouwbare virusbeveiliging en een goed geconfigureerde firewall.

- Houd uw browser up-to-date. Volgens het Anti-Botnet Advisory Centre van internetvereniging Eco is 80 procent van de browsers op pc's in Duitsland verouderd. Een update dicht gaten in de beveiliging die anders door criminelen kunnen worden misbruikt. De beveiligingsoplossingen van G DATA bieden een extra beschermingslaag tegen het misbruik van beveiligingsgaten, zelfs wanneer er geen patch beschikbaar is om het gat te sluiten – G DATA Exploit Protection.

- Stel uw beveiligingssoftware en -programma's zo in dat ze automatisch worden bijgewerkt. Hierdoor worden gaten in de beveiliging zo snel mogelijk gedicht.

- Installeer ook de browserbeveiliging - dit beschermt u tegen het onbedoeld downloaden van malware zonder dat u daar iets van merkt en tegen phishingsites.

- Veel beveiligingsoplossingen bevatten e-mailbeveiliging. Dit voorkomt dat u wordt geïnfecteerd op gemanipuleerde websites en dat bots worden gedownload op uw pc, zonder dat u dat beseft.

- Klik niet op bijlagen die u niet vertrouwt. Dit geldt in het bijzonder voor facturen die u niet kunt plaatsen. Hebt u daadwerkelijk iets besteld bij de afzender?

- U moet ook wantrouwig zijn ten opzichte van e-mails met dubieuze spelling of berichten die een link naar uw bank of een winkelplatform bevatten. Uw bank zal u nooit vragen om direct op een link te klikken.

- Gebruik bij dagelijks gebruik van uw computer een account zonder beheerdersrechten en werk alleen in uitzonderlijke omstandigheden met het beheerdersaccount. Dit verkleint het risico dat malware in diepere lagen van uw systeem binnendringt en zonder beperkingen wijzigingen kan aanbrengen en bestanden kan uitvoeren.

Meer informatie en bronnen

* De staat van IT Security in Duitsland 2018, Federal Office for Information Security (BSI) (PDF 5,06MB)

![[Translate to Dutch:] Botnets encompass computers from all over the world. [Translate to Dutch:] Botnets encompass computers from all over the world.](/fileadmin/_processed_/b/6/G_DATA_Botnetstorm_71794e9c0f.jpg)